前言

在渗透测试过程中,我们经常会运到各种webshell管理工具,中国菜刀、冰蝎、哥斯拉等,他们的功能都大同小异,功能也十分强大,这里我介绍一下哥斯拉的详细下载安装教程。

声明:工具来源于网络,仅用于学习和交流使用,严禁用于非法用途,否则造成的一切损失与本人无关。

Webshell简介

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理、服务器管理、权限管理等操作。使用方法简单,只需上传一个代码文件,通过网址访问,便可进行很多日常操作,极大地方便了使用者对网站和服务器的管理。

一、下载安装

哥斯拉运行需要jdk环境,在这之前需要先安装一个jdk1.8,这个可以自行搜索一下安装教程。

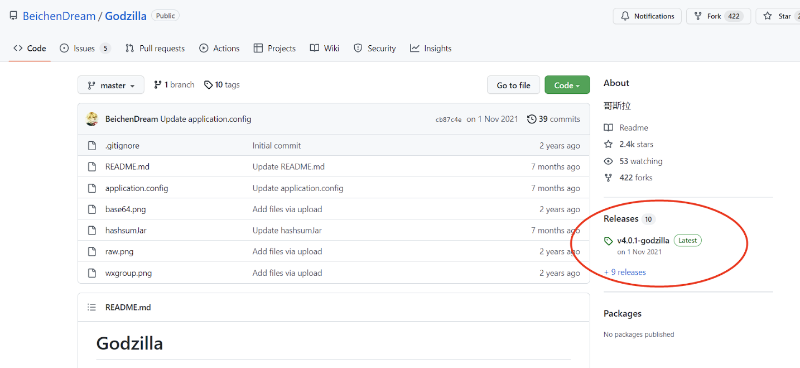

下载地址:

由于github下载可能会很慢,给大家上传的到了csdn:

https://download.csdn.net/download/who_im_i/89647205

https://github.com/BeichenDream/Godzilla

双击运行下载好的godzilla.jar文件,打开后是这样的那么说明已经可以正常运行了。

二、工具使用

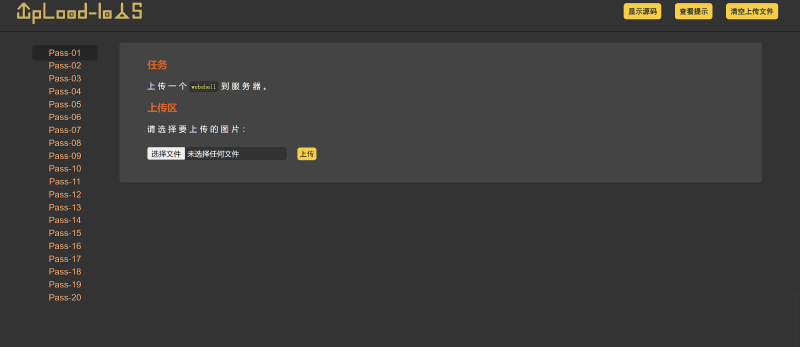

1、打开我们的靶机upload-labs第一关的实验环境(这里只是用来演示哥斯拉使用,其他工具或靶机环境也可以)

靶机环境搭建教程参考:

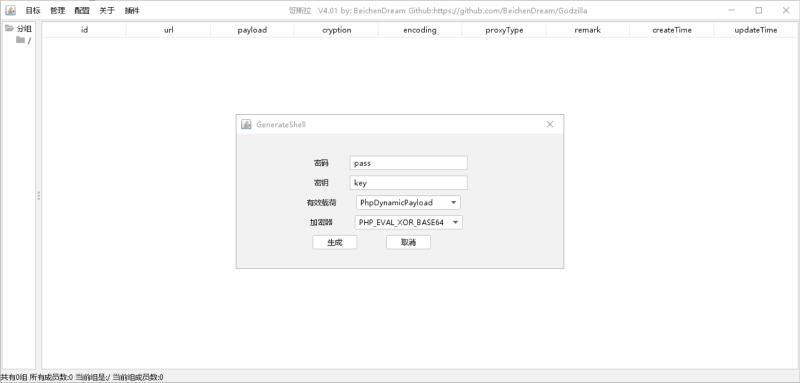

2、使用哥斯拉生成一个木马文件

打开哥斯拉,管理->生成,按图所示生成一个木马,由于靶机是php,所以选择php的有效载荷,也就是木马类型。

刚生成的木马文件:

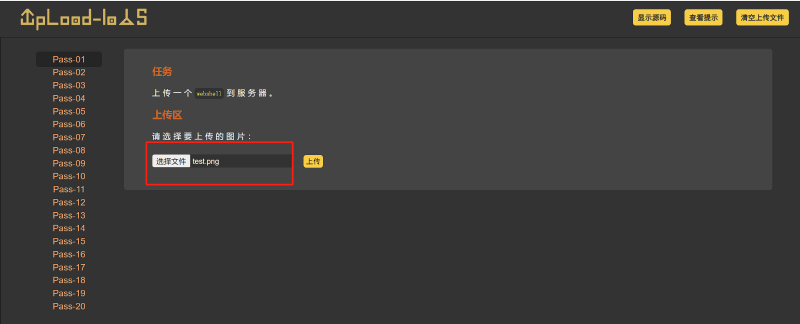

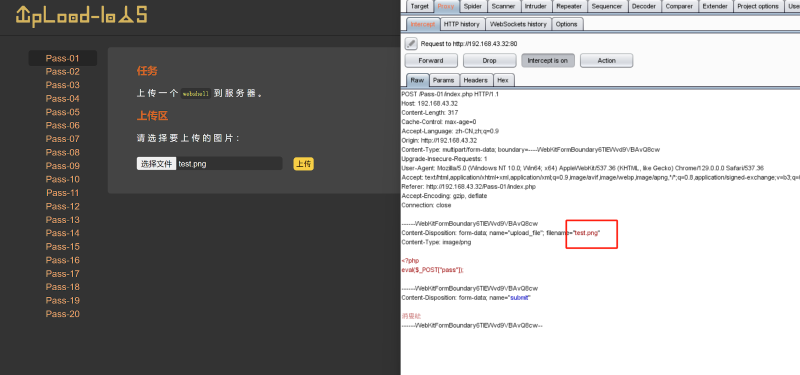

3、上传木马文件到靶机

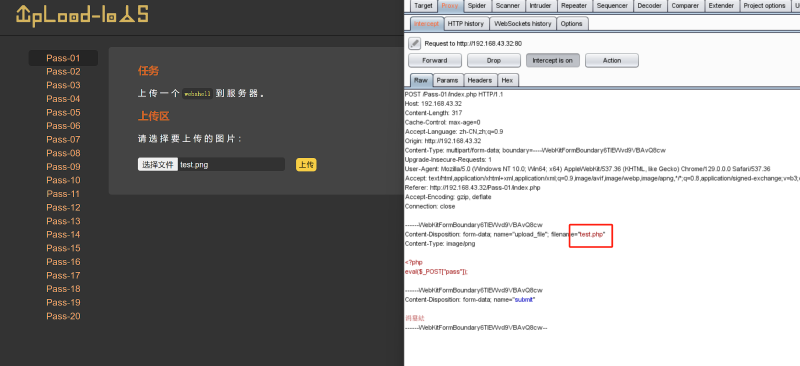

upload-labs的第一关是一个前端校验,可以通过使用burp拦截数据包修改内容,实现绕过。把test.php的后缀改为.png,然后再上传的过程中修改为.php。

1、修改木马后缀名为.png

2、上传木马文件到靶机

然后点击上传,通过burp抓包将后缀名改回.php

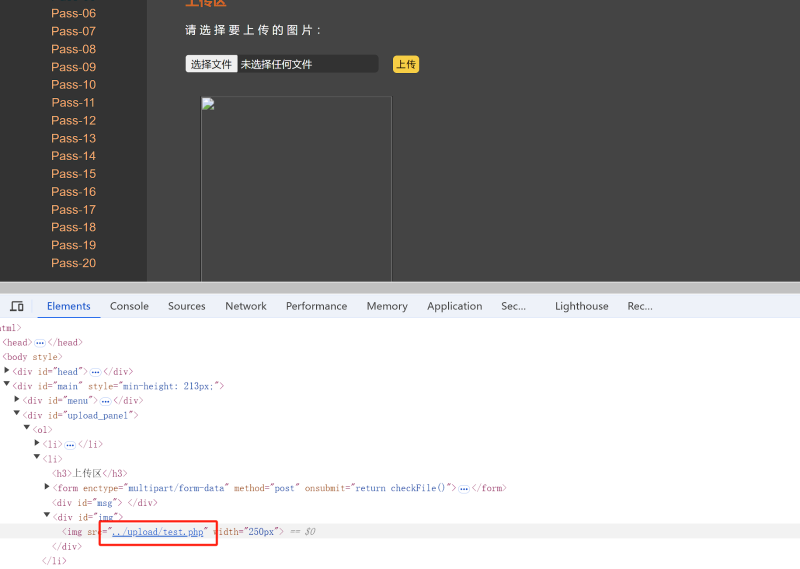

可以看到我们的木马已成功上传:

4、使用哥斯拉进行连接

首先找到上传的木马地址:

这里我们的地址是:

http://127.0.0.1/upload/test.php

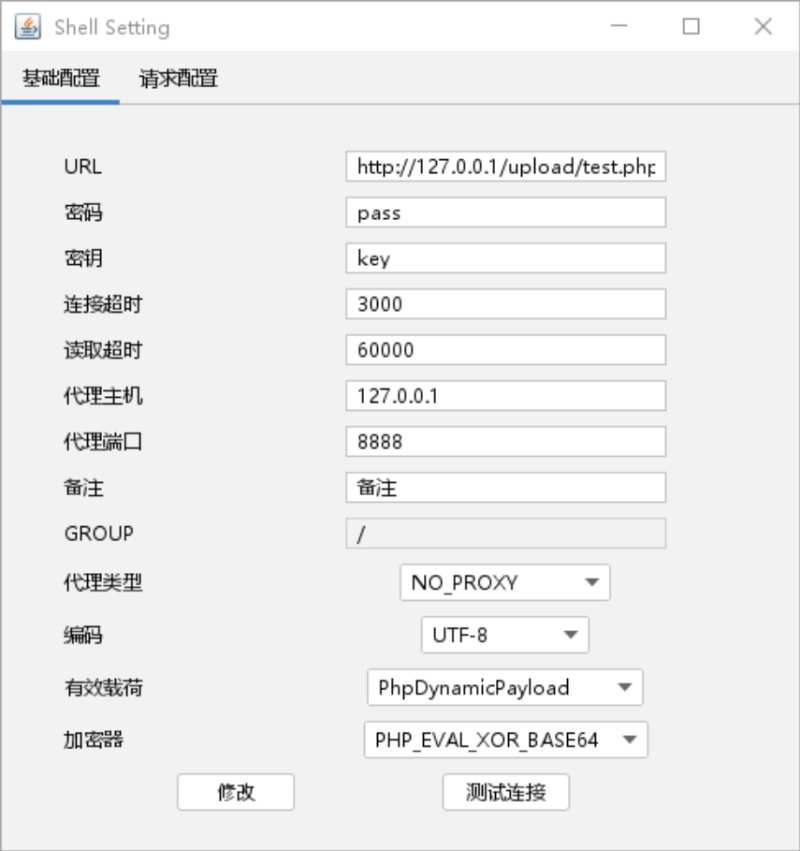

“目标”->“添加”,填写里面的内容。要和这个木马生成时候选的的选项保持一致。

填写完成后添加

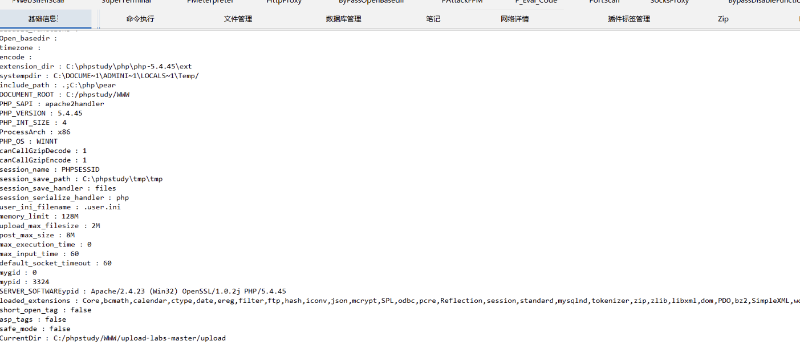

选中目标,鼠标右键->“进入”,就可以看到内容了。

注意:本文归作者所有,未经作者允许,不得转载